SAML認証

SAML認証によるシングルサインオン

CATはSAML 2.0認証によるシングルサインオンに対応しています。

CAT(Service Provider)とIdP(Identity Provider)との連携設定を行うと、IdPで管理されているアカウント・認証方法で、CATにログインできるようになります。主な機能は次の通りです。

ログイン

未ログイン状態のユーザーがCATにアクセスすると、設定されたIdPのログインページに遷移します。IdPでの認証が完了すると、CATのトップページに遷移します。

CATのパスワード認証は無効化されます。各ユーザーはSAML認証でのみCATにログインできます。ただし、管理者ユーザーは、専用のログインページ( https://<CAT URL>/nosaml )からCATのパスワード認証でログインできます。

REST APIのAPIトークンによる認証は、SAMLが有効な状態でも利用可能です。

SAML認証を設定する

CAT側の連携設定手順

-

管理者権限を持つユーザーでCATにログインします。

-

右上の歯車メニューから[システム設定]を選択します。

-

[認証方式一覧]を選択します。

-

右上の[SAML認証設定]ボタンをクリックします。

-

[SAML認証を有効する]にチェックを入れます。

-

[SPメタデータファイル]の[ダウンロード]ボタンをクリックし、CATのSPメタデータファイルをダウンロードしておきます。

-

[IdPメタデータ]の[ファイルを選択]をクリックし、事前に準備しておいたIdPメタデータファイルを選択します。

-

[更新]をクリックします。CAT側の連携設定は以上で完了です。

IdP側の連携設定手順(Active Directory Federaton Service/AD FS)

ブラウザで https:/<AD FSのURL>/FederationMetadata/2007-06/FederationMetadata.xml にアクセスし、ファイルをダウンロードします。

以下はWindows Server 2016 AD FSでの設定手順です。

-

Windowsメニューから[AD FSの管理]を起動します。

-

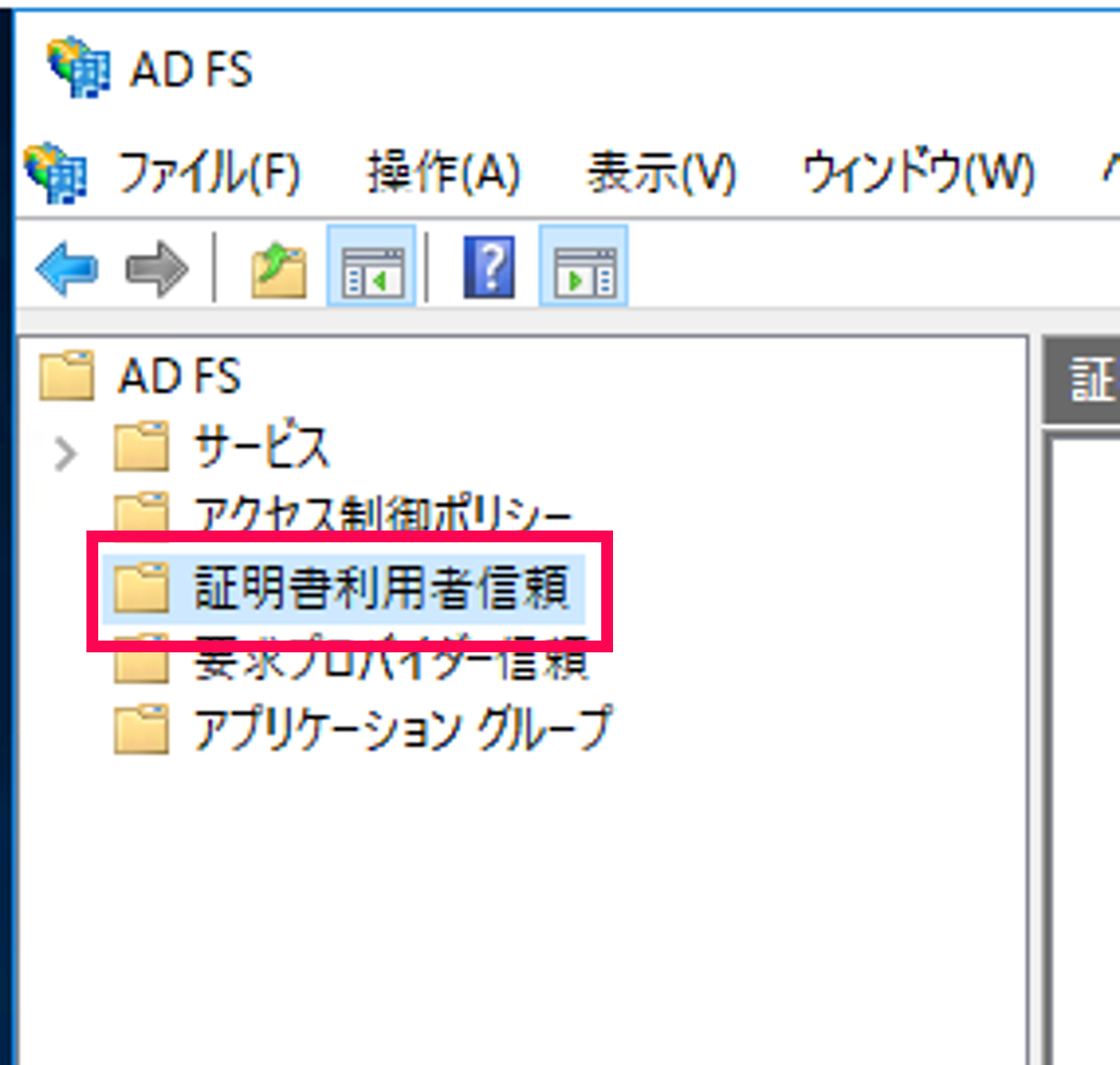

[AD FSの管理]の左メニューから、[証明書利用者信頼]を選択します。

-

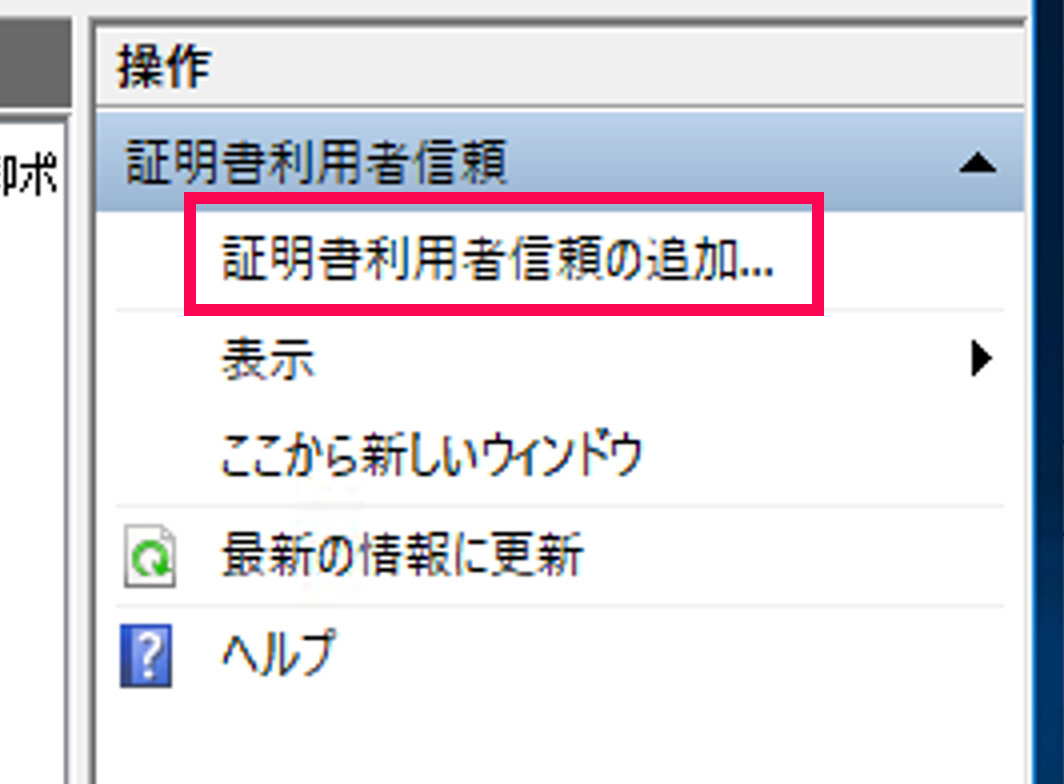

右の[操作]メニューから[証明書利用者信頼の追加]を選択します。

-

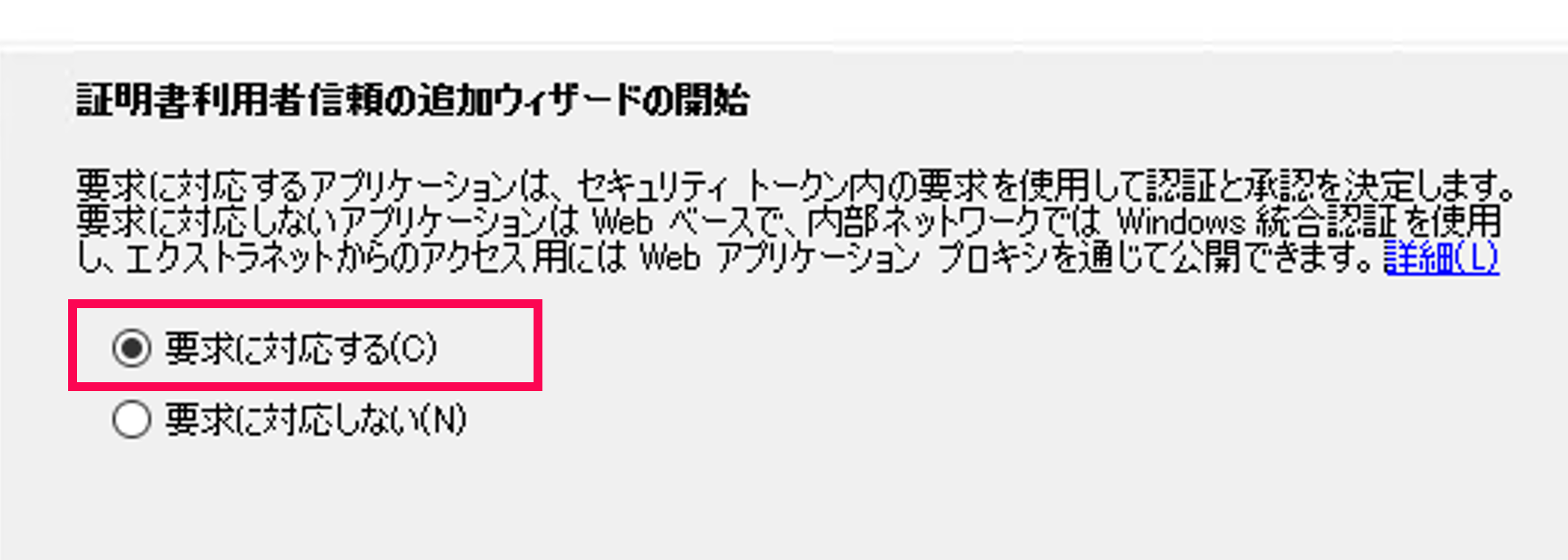

[証明書利用者信頼の追加ウィザード]が開きます。[要求に対応する]にチェックが入っていることを確認し、[開始]ボタンをクリックします。

-

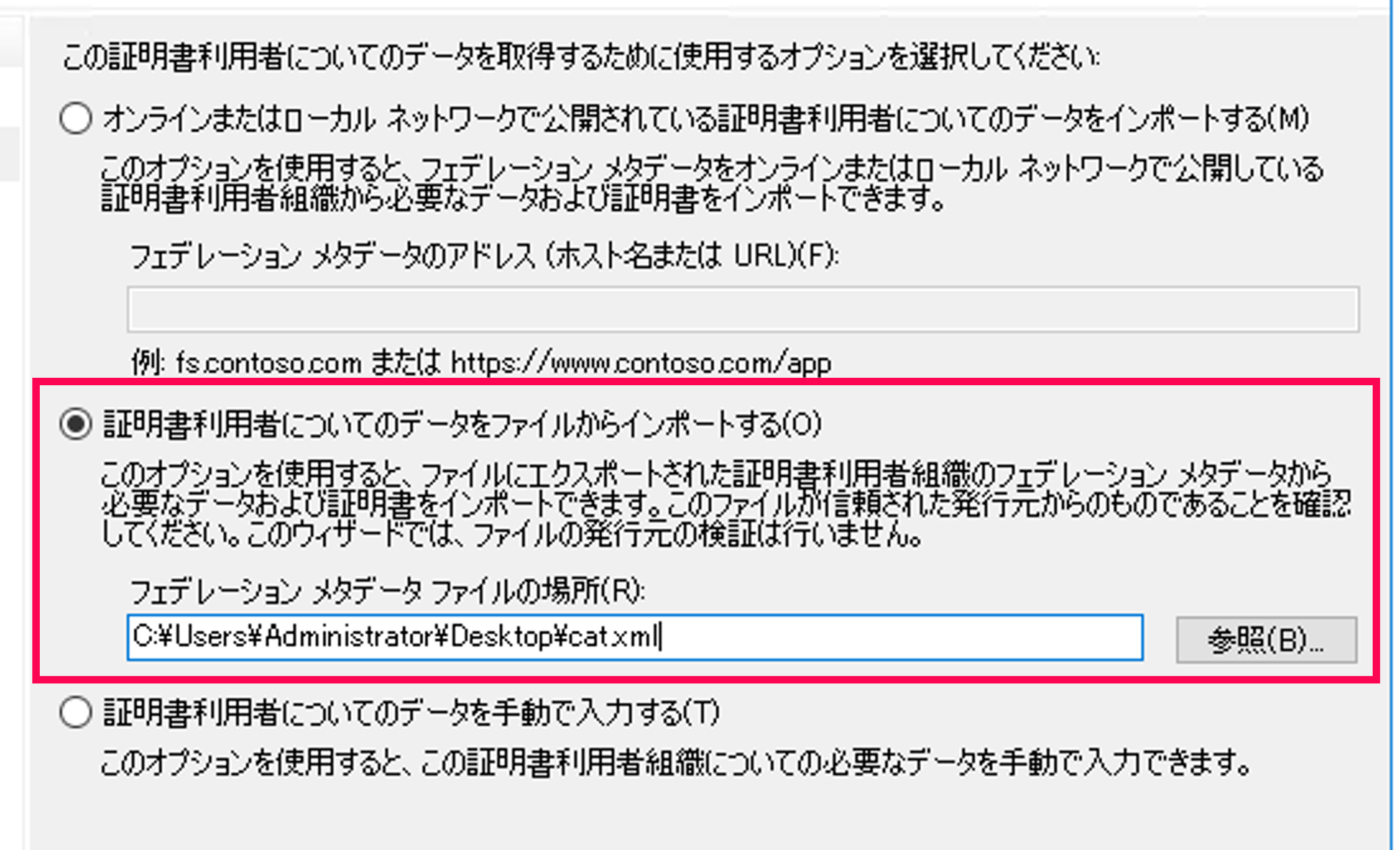

[証明書利用者についてのデータをファイルからインポートする]を選択します。CATからダウンロードしたSPメタデータファイルを、[フェデレーション メタデータ ファイルの場所]に指定します。[次へ]ボタンを押します。

-

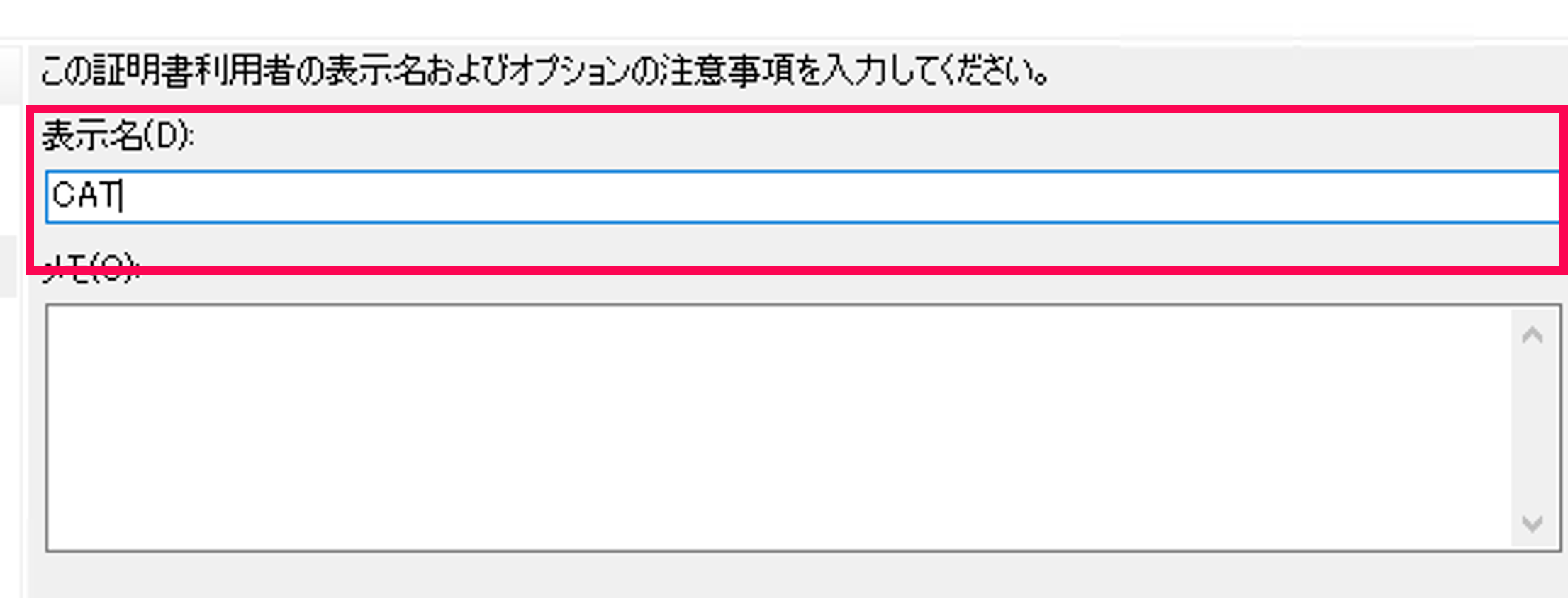

[表示名]に任意の名前を入力します。[次へ]ボタンをクリックします。

-

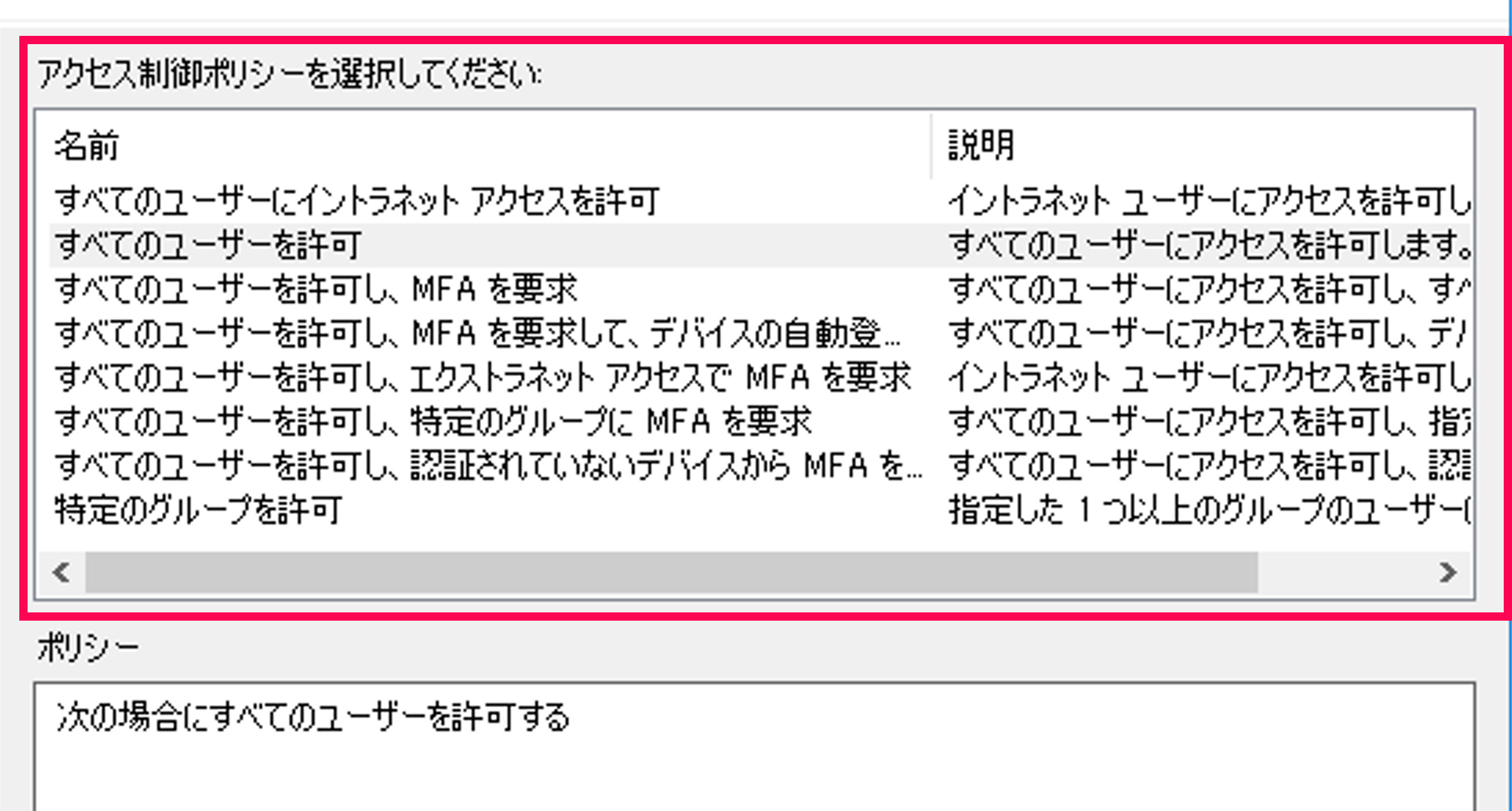

CATの認証に使う、適切なアクセス制御ポリシーを選択し、[次へ]ボタンをクリックします。

-

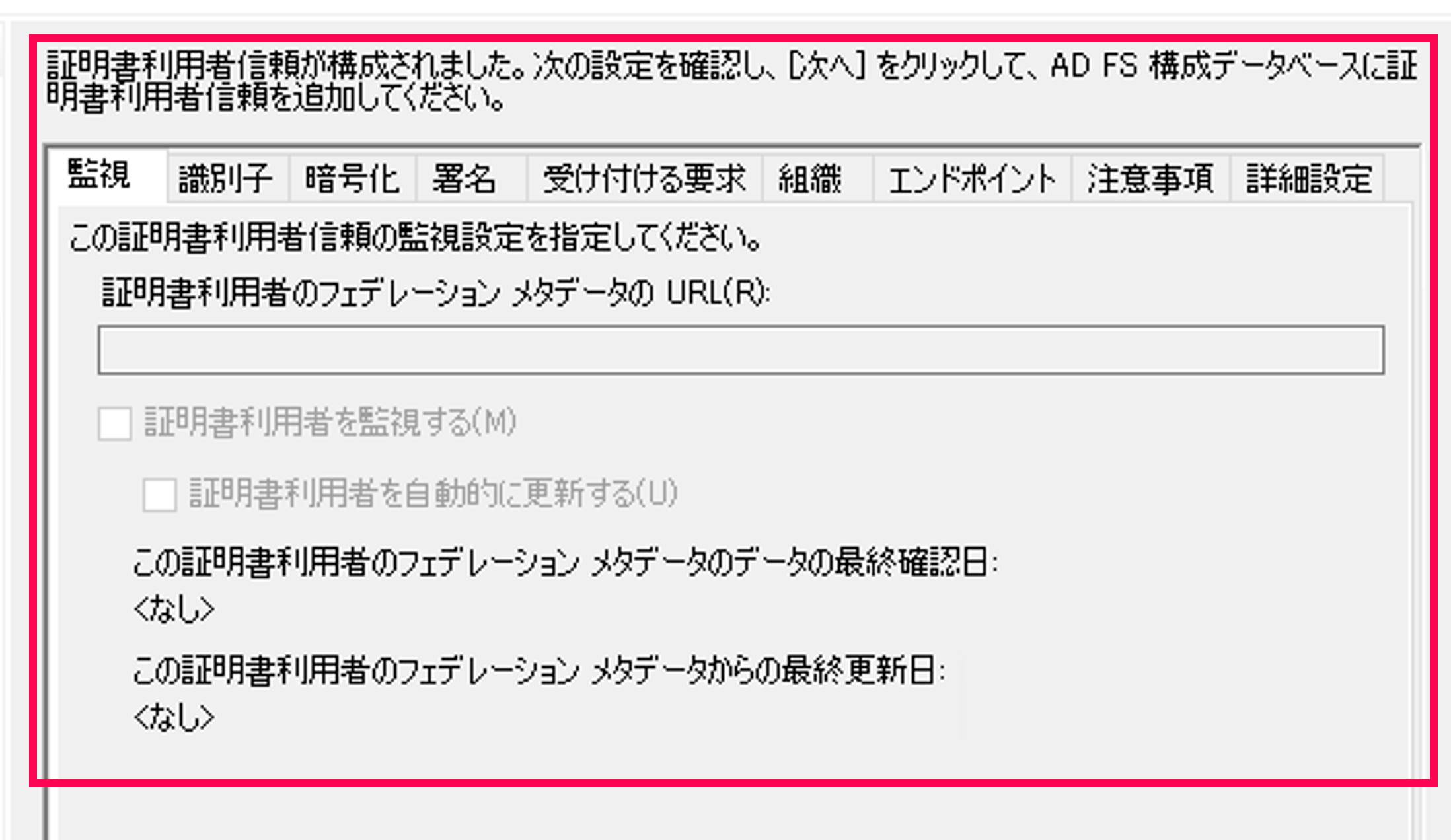

確認画面が表示されます。[次へ]をクリックします。

-

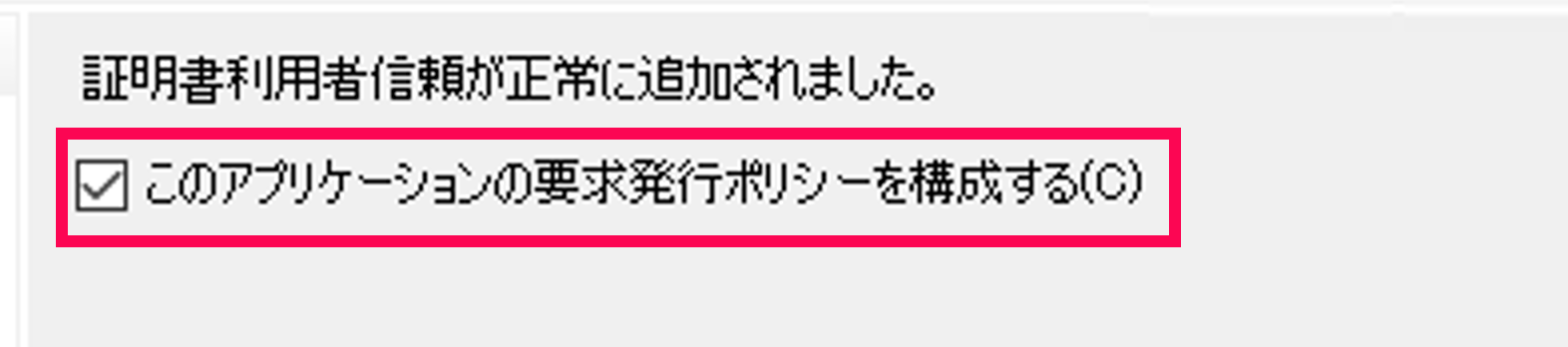

[このアプリケーションの要求発行ポリシーを構成する]がチェックされていることを確認し、[閉じる]をクリックします。

-

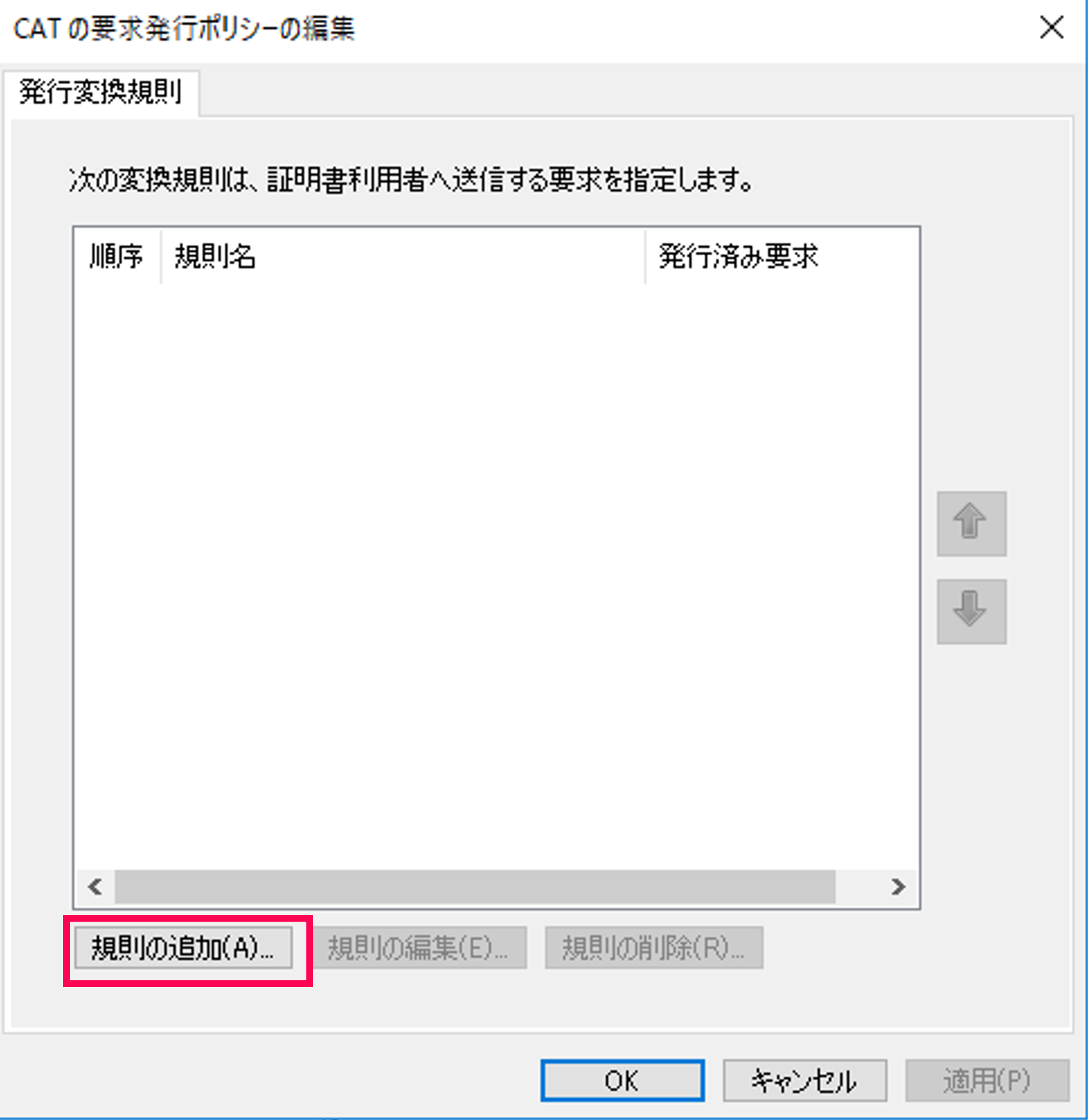

[要求発行ポリシーの編集]ダイアログが開きます。[規則の追加]をクリックします。

-

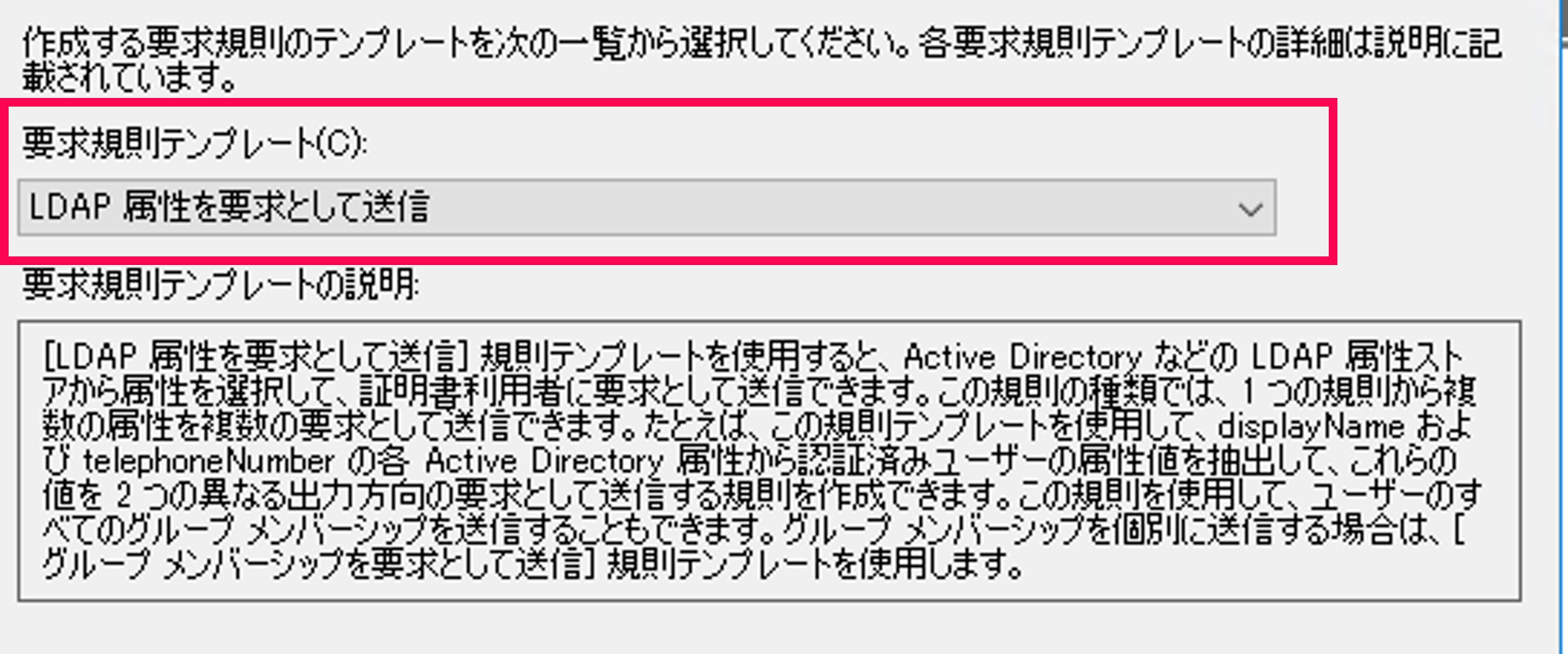

[要求規則テンプレート]に[LDAP 属性を要求として送信]が選択されていることを確認し、[次へ]をクリックします。

-

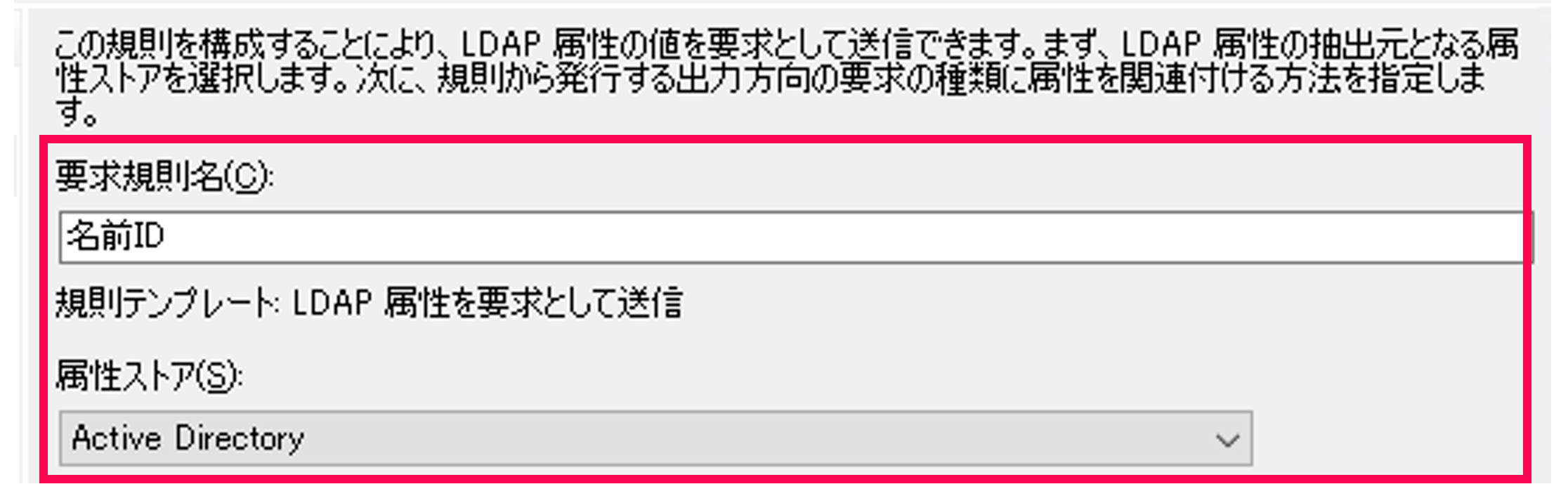

[要求規則名]に任意の名前を入力します。[属性ストア]で[Active Directory]を選択します。

-

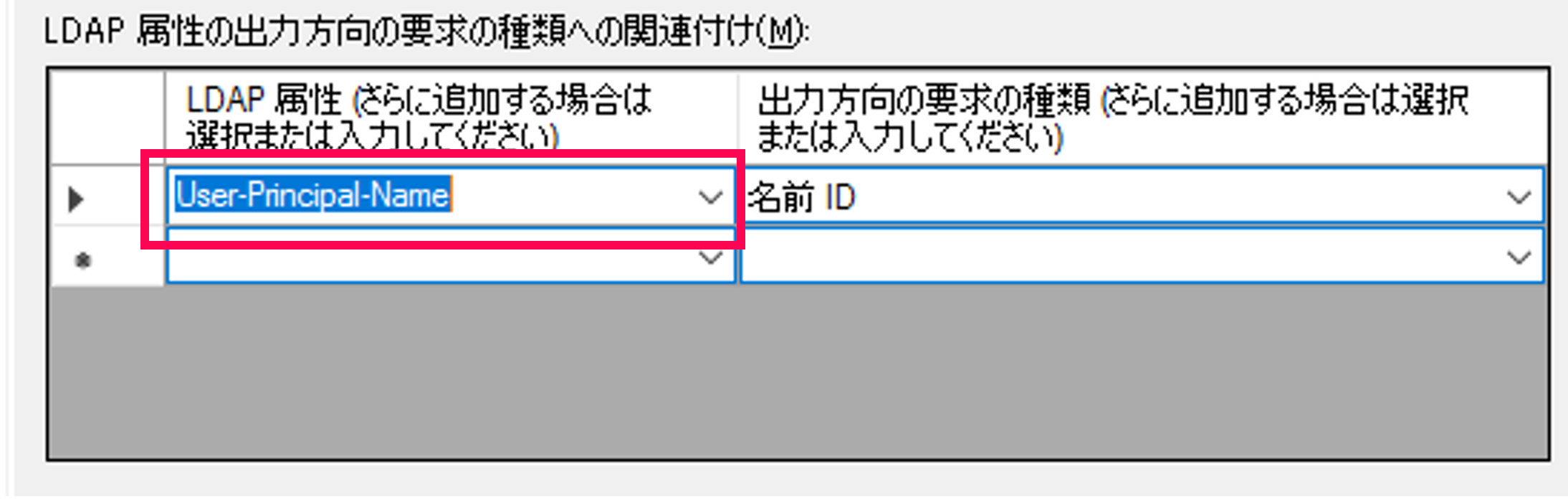

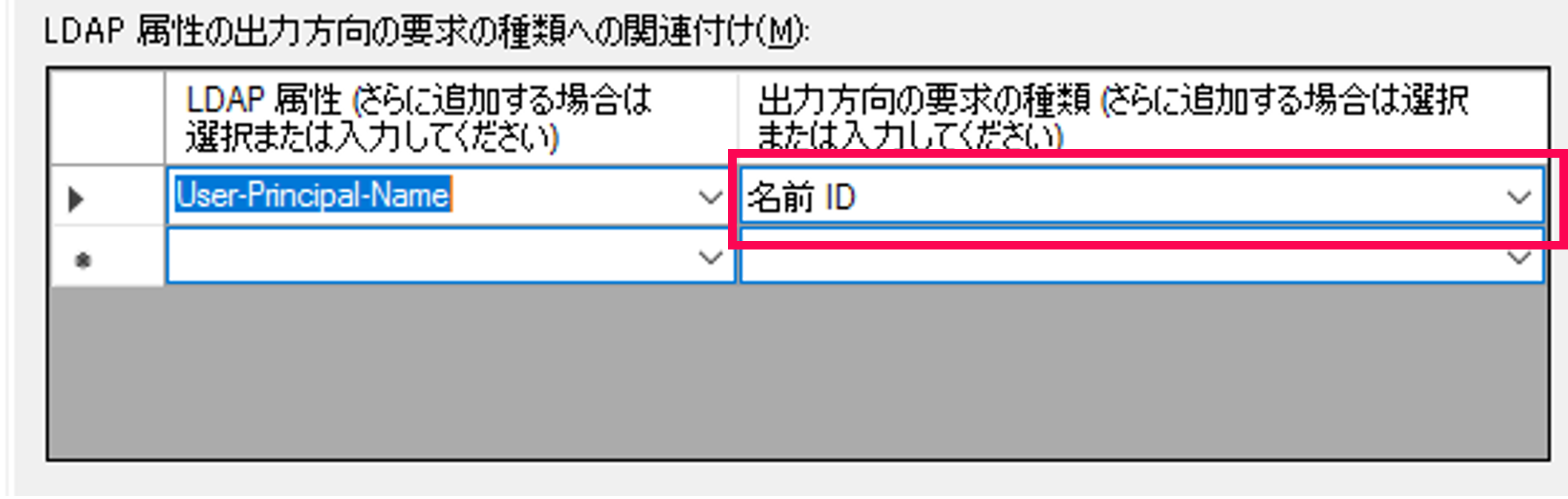

[LDAP 属性の出力方向の要求の種類への関連付け]を設定します。[LDAP属性]はCATのログイン名とマッチングさせる属性を選択します。CATでEメール形式のログイン名を使っている場合は、[User-Principal-Name]または[E-Mail-Address]を選択します。その他の場合は、[SAM-Account-Name]を選択します。

-

[出力方向の要求の種類]は[名前 ID]を選択します。[完了]をクリックします。

-

規則が追加されていることを確認し、[OK]をクリックします。以上で設定完了です。

IdP側の連携設定手順(Azure AD)

連携設定手順の手順8を参照してください。

-

Azure ADのディレクトリのトップページに遷移します。

-

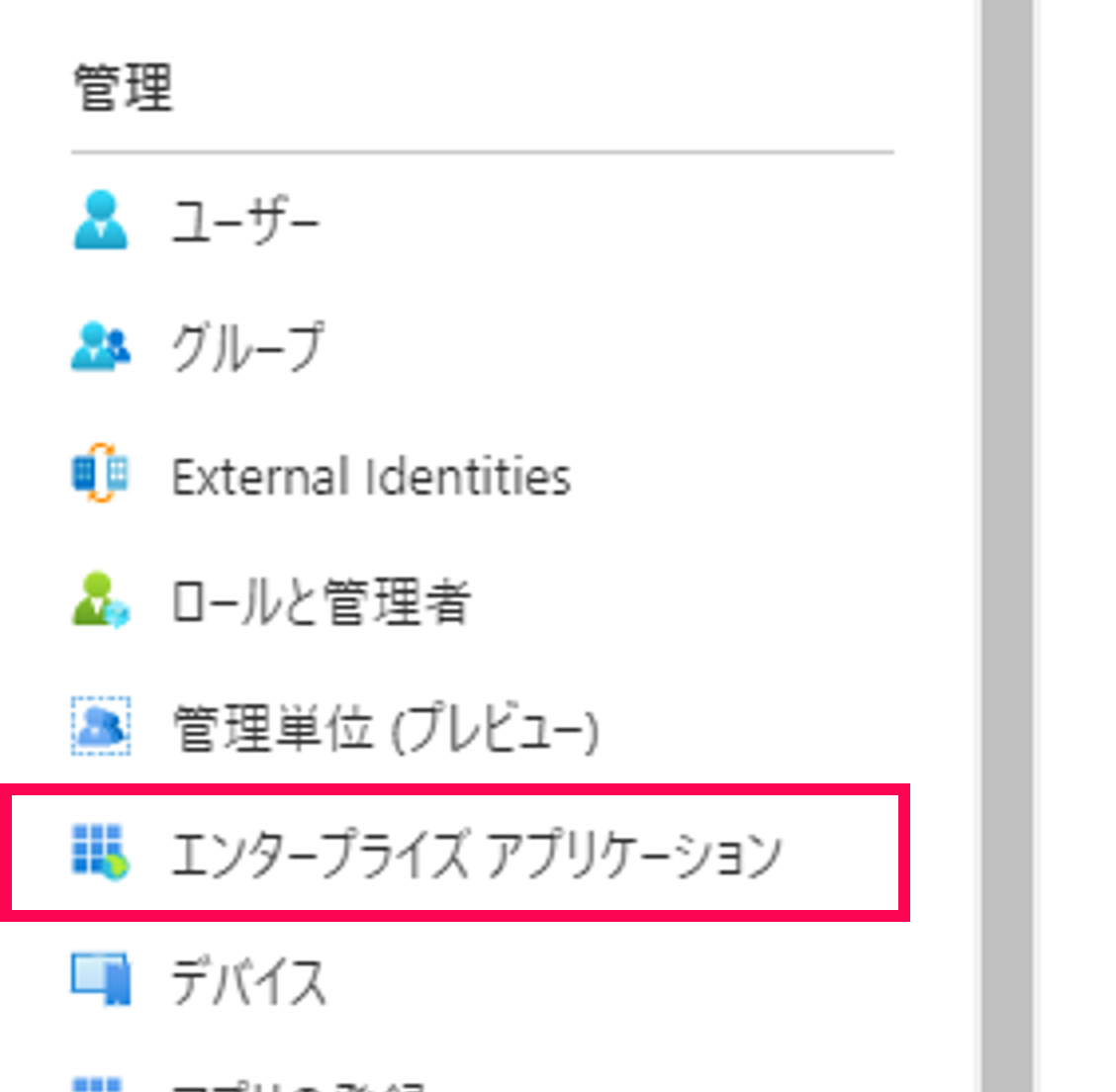

左メニューから[エンタープライズアプリケーション]を選択します。

-

[新しいアプリケーション]ボタンをクリックします。

-

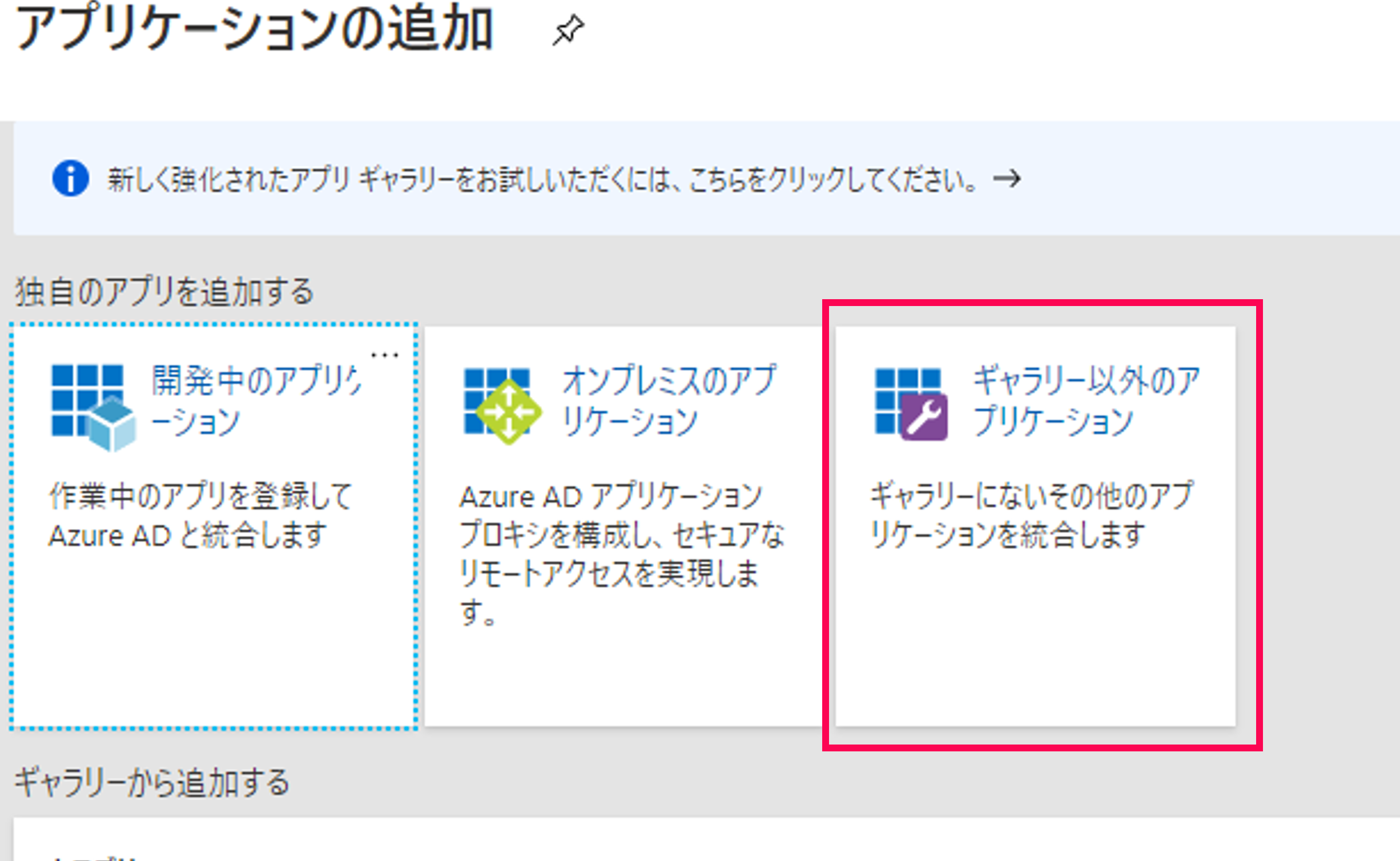

[ギャラリー以外のアプリケーション]を選択します。

-

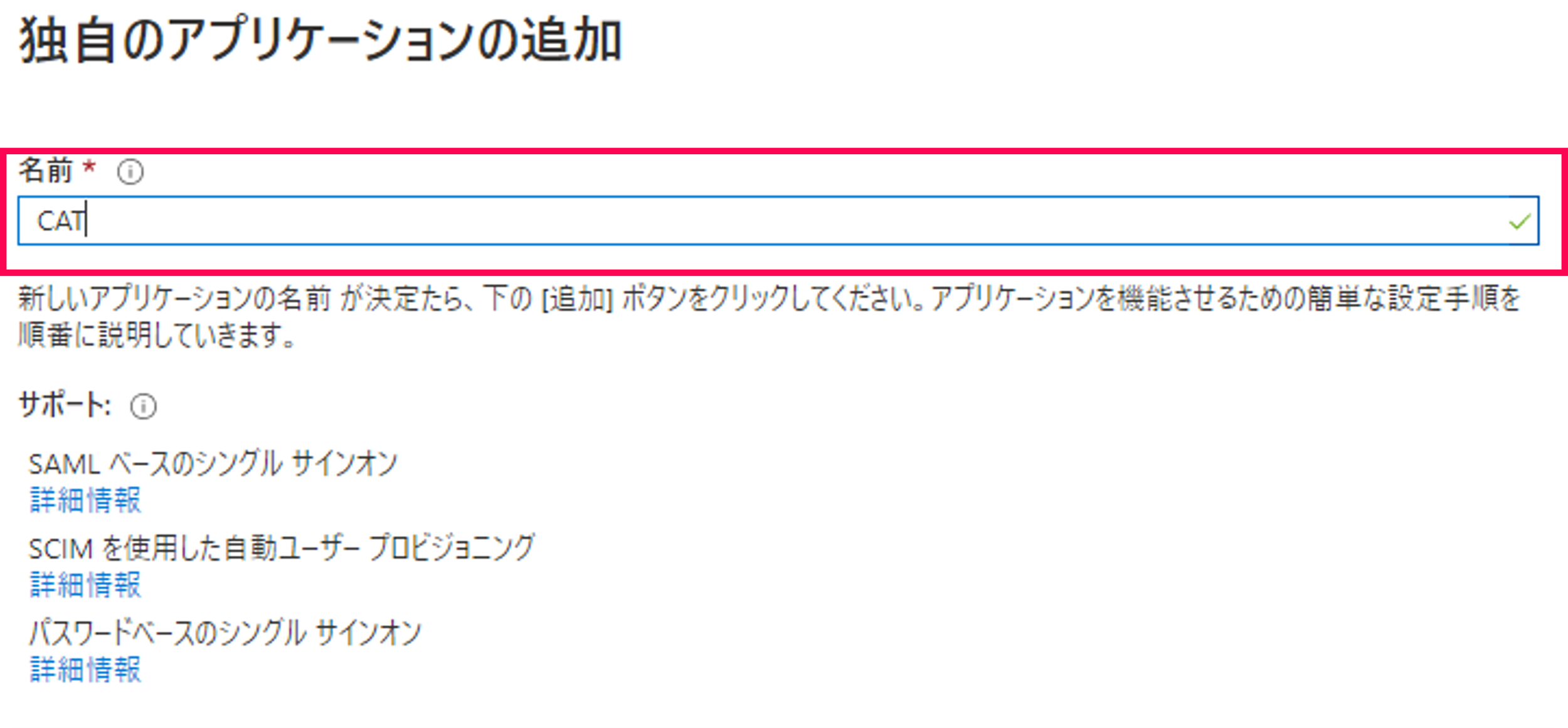

[名前]フィールドに任意の名前を入力し、[次へ]ボタンをクリックします。

-

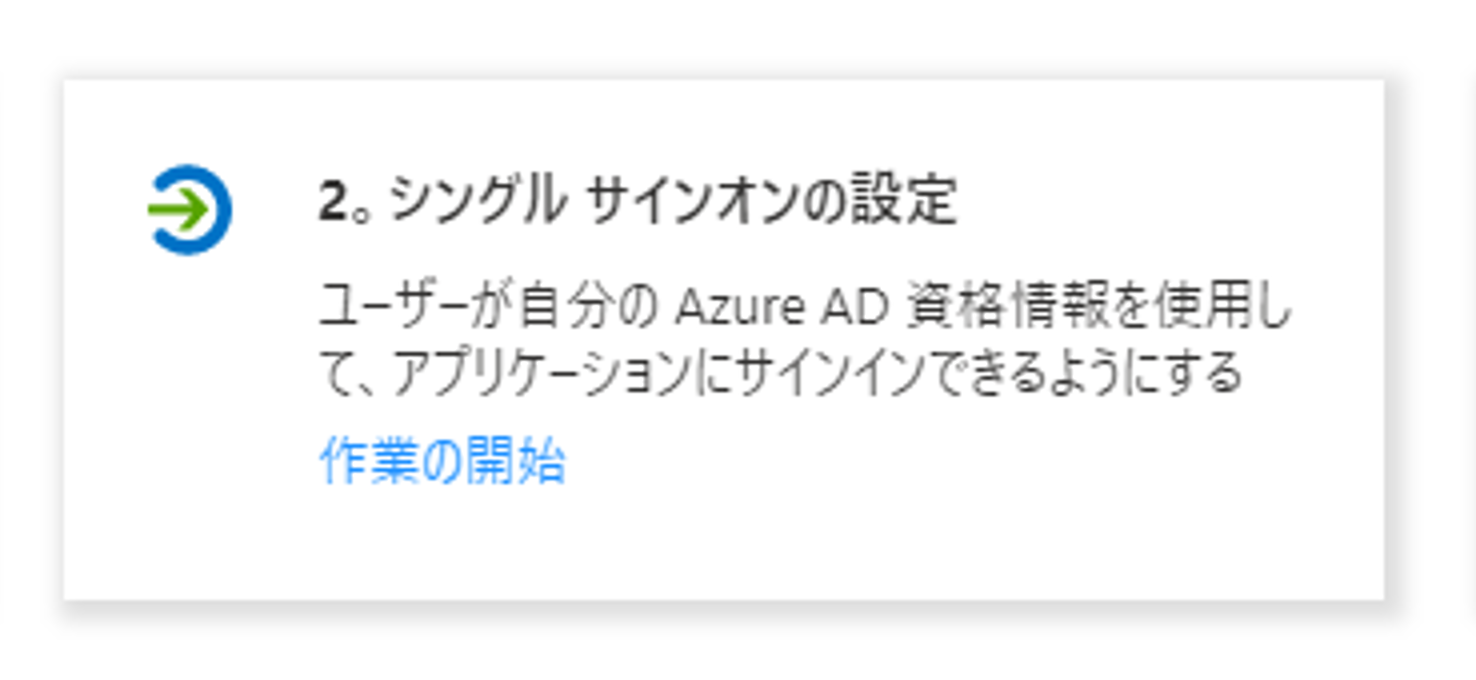

[シングルサインオンの設定]を選択します。

-

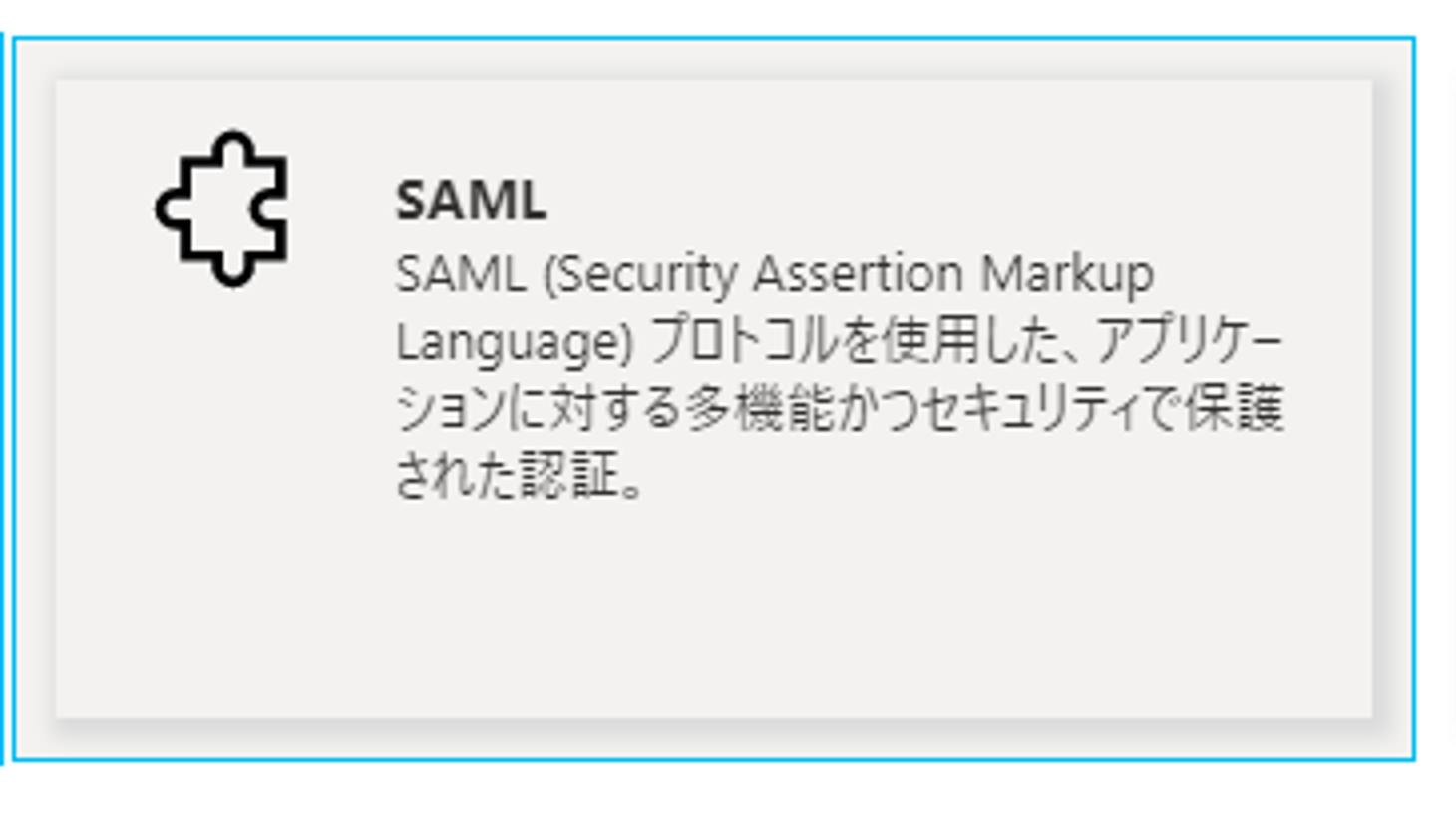

[SAML]を選択します。

-

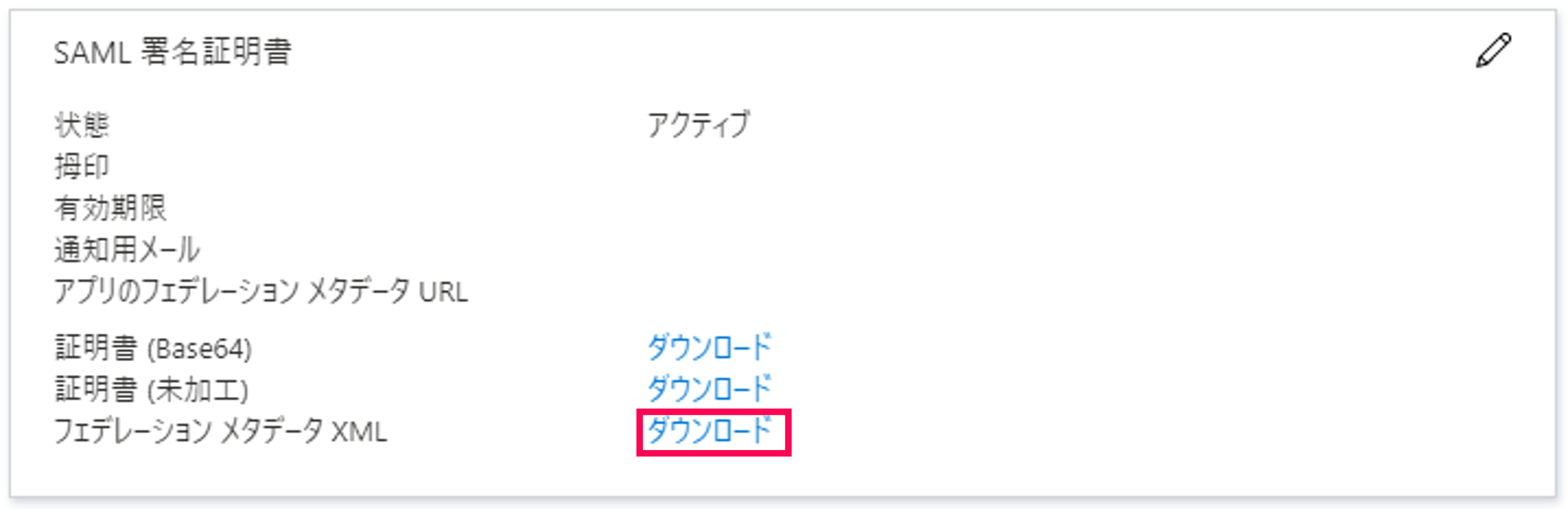

[SAML認証証明書]セクションの[フェデレーション メタデータ XML]の[ダウンロード]リンクをクリックし、IdPメタデータをダウンロードします。ダウンロードしたファイルはCAT側の設定に利用します。

-

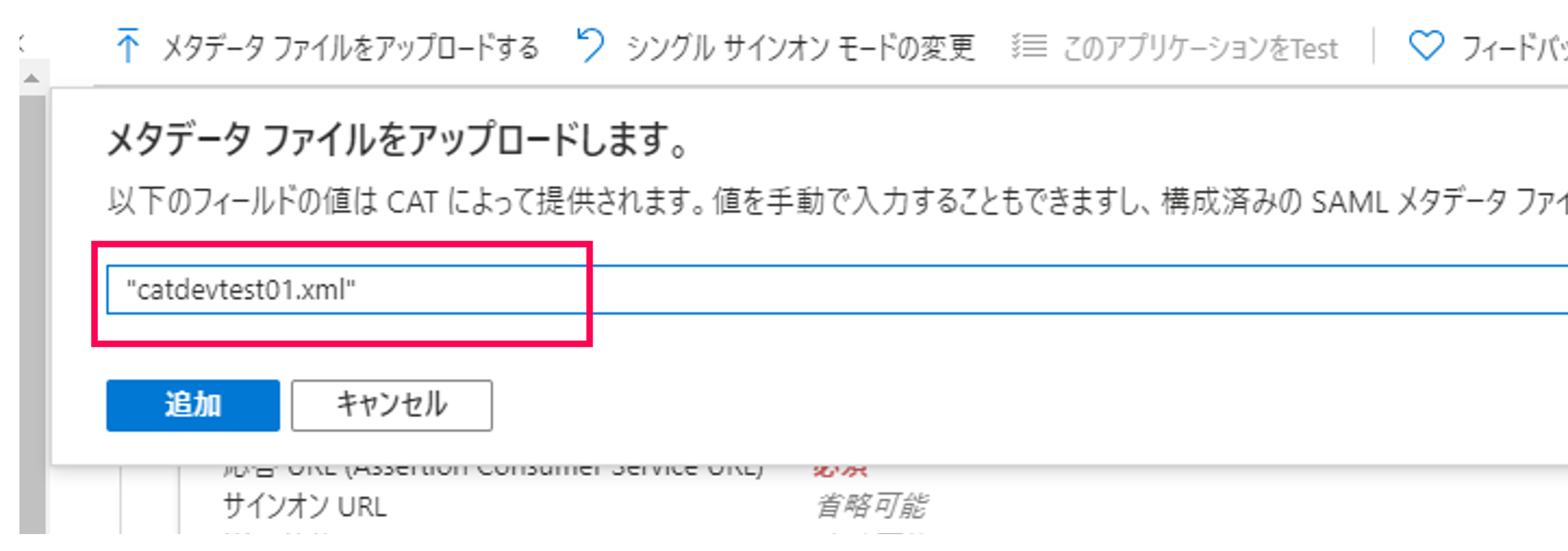

[メタデータ ファイルをアップロードする]をクリックします。[ファイルの選択]をクリックし、CATからダウンロードしたSPメタデータファイルを選択します。[追加ボタン]をクリックします。

-

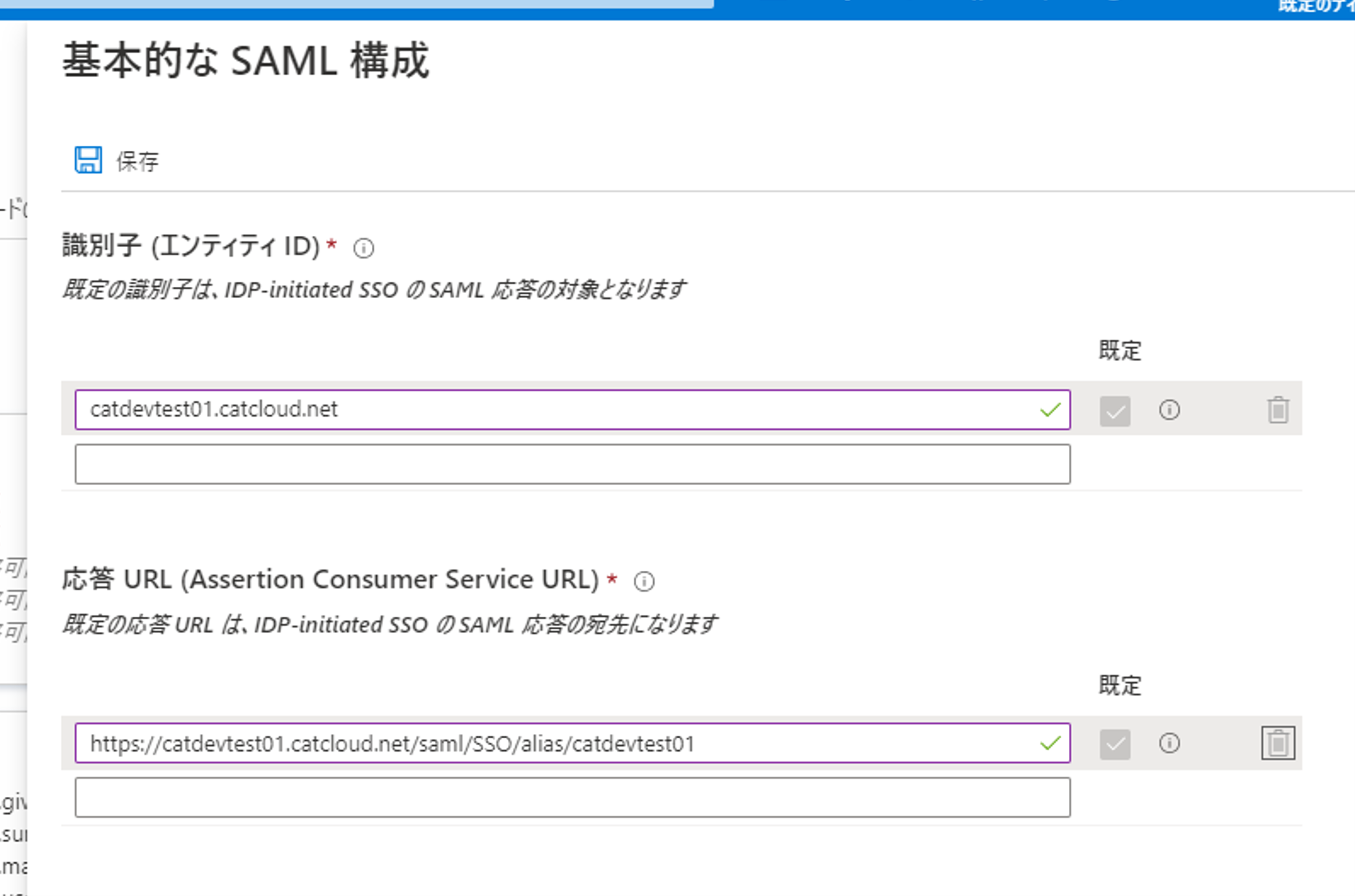

[基本的な SAML 構成]パネルが表示されます。[保存]をクリックします。以上で設定完了です。

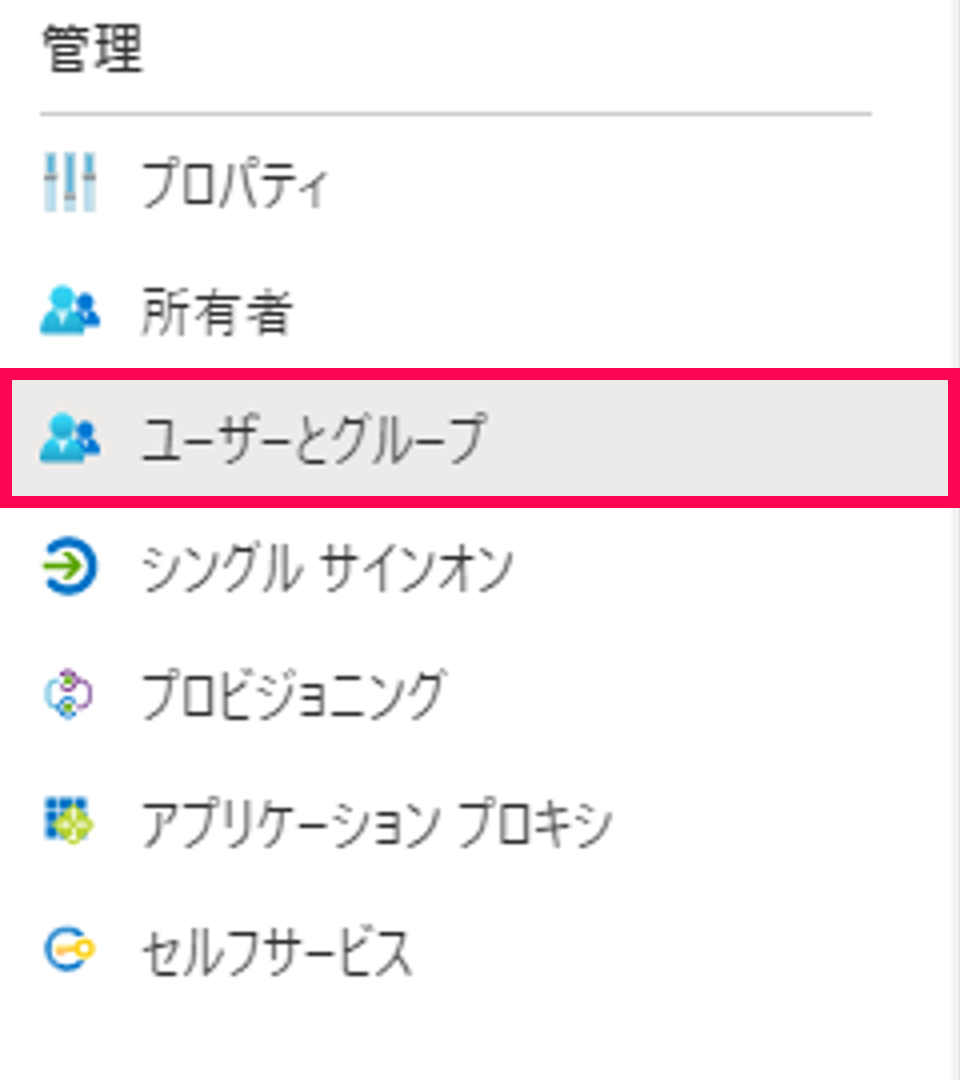

CATを利用するユーザーを設定する必要があります。[ユーザーとグループ]メニューから、CATを利用するユーザーを割り当てて下さい。

GMOトラスト・ログインの連携設定手順

GMOトラスト・ログインの設定マニュアルは提供元(GMOグローバルサイン株式会社)のサイトにて公開しています。ご確認ください。

設定マニュアル(外部サイト)